Legacy-Systeme schützen: Risikobewertung und Sicherheitsmaßnahmen

Was passiert, wenn das Rückgrat der IT versagt? Wenn ein veraltetes System mitten im Betrieb zur Sicherheitslücke wird? Fällt ein Kernsystem aus, sind die Folgen oft gravierend: Produktionsunterbrechungen, verärgerte Kunden, Vertragsstrafen.

Viele Unternehmen betreiben täglich Millionen von geschäftskritischen Prozessen auf IT-Systemen, die längst nicht mehr dem Stand der Technik entsprechen. Laut der Studie „Legacy-Modernisierung 2024“ stehen 72 % der deutschen Unternehmen vor der Herausforderung, veraltete geschäftskritische Bestandssysteme zu modernisieren.

Diese sogenannten Legacy-Systeme sind funktional und geschäftsrelevant, aber bergen erhebliche Risiken: fehlende Sicherheitsupdates, unübersichtliche Abhängigkeiten und veraltete Architekturen machen sie zu einem beliebten Ziel für Cyberangriffe.

Wer jedoch strukturiert vorgeht, kann auch veraltete Systeme sicher und zuverlässig betreiben, ohne sie vollständig ersetzen zu müssen. Dieser Artikel zeigt Ihnen, wie Sie Ihre Legacy-IT mit moderner Risikobewertung, Bedrohungsmodellierung und Middleware nachhaltig absichern können.

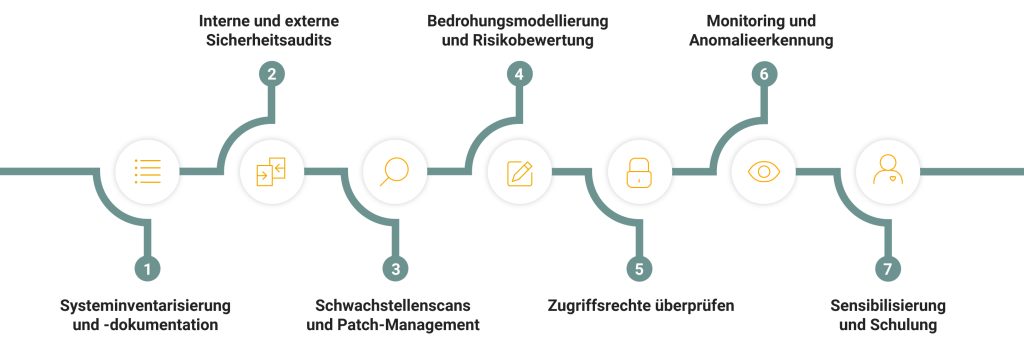

7 Schritte zur Identifikation von Sicherheitslücken in Legacy-Systemen

Die Absicherung von Legacy-Systemen erfordert methodisches Vorgehen: Risiken erkennen, bewerten und priorisiert beheben, statt nur punktuell zu reagieren.

1. Systeminventarisierung und -dokumentation

Ermitteln Sie, welche Legacy-Systeme noch aktiv sind, einschließlich der verwendeten Software, Schnittstellen und Hardware. Fehlt eine aktuelle Dokumentation, kann diese durch Interviews mit erfahrenen Mitarbeitenden und technische Reverse-Analysen rekonstruiert werden.

2. Interne und externe Sicherheitsaudits

Mit regelmäßigen internen Audits können Sie die Einhaltung Ihrer Sicherheitsrichtlinien überprüfen. Ergänzen Sie diese um externe Audits und Penetrationstests, um blinde Flecken zu vermeiden, insbesondere wenn veraltete Technologien die Kontrolle erschweren.

3. Schwachstellenscans und Patch-Management

Auch Alt-Systeme lassen sich mit speziellen Tools auf bekannte Schwachstellen scannen. Wenn keine offiziellen Updates mehr zur Verfügung stehen, muss mit individuellen und mitunter maßgeschneiderten Lösungen nachgerüstet werden.

4. Bedrohungsmodellierung und Risikobewertung

Was sind realistische Angriffsszenarien? Welche Folgen hätte ein Ausfall oder Datenverlust für das Unternehmen? Und wie groß ist die Eintrittswahrscheinlichkeit? Die Antworten auf diese Fragen helfen Ihnen, zielgerichtet zu handeln.

5. Zugriffsrechte überprüfen

Über Jahre sammeln sich Berechtigungen an, die längst niemand mehr braucht. Prüfen Sie diese daher regelmäßig und setzen Sie auf Multi-Faktor-Authentifizierung (MFA), rollenbasierte Zugriffe (RBAC) sowie das Least-Privilege-Prinzip. Ergänzend erhöhen Just-in-Time-Zugriff und kontinuierliche Authentifizierung die Sicherheit bei besonders sensiblen Systemen.

6. Monitoring und Anomalieerkennung

Kontinuierliche Überwachung hilft, ungewöhnliche Muster und potenzielle Angriffe frühzeitig zu erkennen. Nutzen Sie externe Tools zur Anomalieerkennung, die verdächtige Aktivitäten selbstständig analysieren und melden.

7. Sensibilisierung und Schulung

Technologie schützt nur, wenn Menschen sie richtig nutzen. Schulen Sie Ihre Mitarbeitenden daher rollenspezifisch, beispielsweise für OT-Personal, Administratoren oder externe Dienstleister. Planen Sie außerdem regelmäßige Red-Team-Übungen, die gezielt auf Legacy-Umgebungen ausgerichtet sind. Zwei realistische Szenarien pro Jahr sind ein bewährter Richtwert.

Sicherheit beginnt mit Verstehen

Gute Sicherheitsentscheidungen basieren auf Analyse, nicht auf Intuition. Gerade bei Legacy-Systemen gilt: Was unbekannt ist, kann nicht geschützt werden.

Oft fehlen aktuelle Übersichten über Datenflüsse, Schnittstellen und Abhängigkeiten, die jedoch die Basis für jede fundierte Sicherheitsstrategie bilden.

Ganzheitliche Analyse: Technik, Kontext und Auswirkung

Eine Schwachstelle ist nur so relevant wie ihr Kontext.

Ein Testsystem mit offenen Ports ist weniger kritisch als ein ERP-Backend mit sensiblen Kundendaten.

Deshalb sollten technische Befunde immer mit folgenden Fragen bewertet werden:

- Welche Geschäftsprozesse hängen an diesem System?

- Welche Daten werden verarbeitet?

- Wie sichtbar ist das System von außen?

- Welche Reaktionszeit wäre im Ernstfall erforderlich?

4 Perspektiven für eine ganzheitliche Betrachtung

Die Praxis zeigt, dass ein wirkungsvolles Analysemodell vier Perspektiven vereint:

- Technik

Wo liegen die konkreten Schwachstellen in Code, Architektur oder Konfiguration?

- Business Impact

Welche Folgen hätte ein Angriff oder ein Ausfall?

- Angreiferlogik

Wie attraktiv ist dieses Ziel für Cyberkriminelle?

- Eintrittswahrscheinlichkeit

Wie realistisch ist ein Angriff?

Erst die Kombination dieser vier Sichtweisen ergibt eine fundierte Risikoanalyse, die auch gegenüber Geschäftsleitung oder Aufsichtsbehörden belastbar ist.

Middleware und Risikobewertung für sichere Legacy-IT

Viele Altsysteme unterstützen keine modernen Authentifizierungsverfahren, keine Verschlüsselung und keine Protokollierung. Genau hier spielt Middleware ihre Stärke aus.

Als unabhängige Schutzschicht sitzt sie zwischen System und Umgebung. Über sie können Sicherheitsmaßnahmen implementiert werden, ohne das System selbst zu verändern.

Diese Entkopplung macht Middleware zum Sicherheitsmantel für nicht anpassbare Systeme und ist der Schlüssel für nachhaltigen Schutz in gewachsenen IT-Landschaften.

Middleware als Sicherheitsinstanz

Moderne Middleware kann weit mehr, als nur Daten zu vermitteln. Sie agiert als strategische Sicherheitszentrale und steuert Schutzmaßnahmen intelligent.

- Zugriffskontrolle auf Benutzer- und Rollenebene (RBAC, MFA)

- Verschlüsselung von Datenströmen und Schnittstellenkommunikation

- Logging, Anomalierkennung und Echtzeitüberwachung

- Blockierung verdächtiger Anfragen

- Integration moderner Sicherheitsprotokolle (OAuth, SAML, TLS)

- Bei Bedarf automatische Reaktion auf Vorfälle

Auf diese Weise wird die Middleware zum aktiven Verteidiger statt nur zum „Übersetzer“ zwischen Systemen.

Risikobewertung zur gezielten Absicherung

Die zentrale Frage ist nicht, ob Middleware schützt, sondern wo und wie intensiv sie schützt. Eine fundierte Risikobewertung ist die Grundlage, um die richtigen Systeme mit der passenden Tiefe abzusichern und Ressourcen gezielt einzusetzen.

Beispiel: Ein altes Buchungssystem verarbeitet sensible Kundendaten, ist über eine API mit einer modernen Webanwendung verbunden, kann aber keine Authentifizierung überprüfen. Die Middleware übernimmt diese Aufgabe. Sie fordert die Anmeldedaten an, validiert sie und leitet die Anfrage erst dann weiter. Gleichzeitig kann sie Angriffe auf die Schnittstelle erkennen und automatisch blockieren, während das System unverändert weiterläuft.

Nachhaltige Sicherheitsstrategien für Legacy-Systeme

Legacy-Systeme sind nicht automatisch unsicher, sie sind nur anders zu sichern. Mithilfe einer strukturierten Risikobewertung, gezielter Bedrohungsmodellierung und integrierter Middleware-Lösungen lassen sich veraltete Systeme wirksam schützen und langfristig betreiben.

Wer proaktiv handelt, minimiert nicht nur Risiken, sondern erhöht auch die Widerstandsfähigkeit des gesamten Unternehmens.

Kontakt

Sie suchen einen erfahrenen und zuverlässigen IT-Partner?

Wir bieten Ihnen individuelle Lösungen für Ihre Anliegen – von Beratung, über Entwicklung, Integration, bis hin zum Betrieb.